A pochi giorni dal rilascio della nuova versione di WordPress, la 3.3, due hacker indiani hanno individuato una vulnerabilità che permette di eseguire codice XSS sfruttando un problema nel form di pubblicazione dei commenti.

A pochi giorni dal rilascio della nuova versione di WordPress, la 3.3, due hacker indiani hanno individuato una vulnerabilità che permette di eseguire codice XSS sfruttando un problema nel form di pubblicazione dei commenti.

Praticamente per eseguire l’exploit è necessario per prima cosa pubblicare un commento sul WordPress vittima.

Una volta fatto ciò è necessario creare una pagina contente il seguente codice e pubblicarla in un proprio spazio Web.

WordPress 3.3 XSS PoC <form name="XSS" id="XSS" action="http://192.168.1.102/wordpress/wp-comments-post.php?cato ma il codice Javascript inserito nel "form action" della nostra pagina verrà eseguito. Nell'esempio il codice Javascript da eseguire era il seguente:

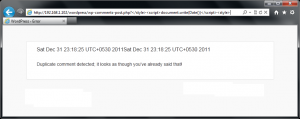

document.write(Date())

che serve a visualizzare la data di sistema e, come si vede dalla seguente immagine,viene correttamenete eseguito dimostrando la vulnerabilità XSS.

In attesa di sviluppi e di una patch credo sia utile attivare temporaneamente un captcha o similare per i commenti così da evitare o almeno diminuire la possibilità di venire attaccati.

Link di riferimento

Zero Day Reflected Cross Site Scripting vulnerability in WordPress 3.3 – The Hackers News

Sorgenti Pastebin.com