Recentemente abbiamo pubblicato alcuni articoli relativi a dei semplici tool che permettevano di calcolare le chiavi Wpa dei Router WiFi Alice e Fastweb. Come si è visto dai commenti ricevuti, alcuni utenti sono rimasti delusi dal fatto che non tutte le reti Alice fossero calcolabili o perché le password generate non sempre erano funzionanti.

Recentemente abbiamo pubblicato alcuni articoli relativi a dei semplici tool che permettevano di calcolare le chiavi Wpa dei Router WiFi Alice e Fastweb. Come si è visto dai commenti ricevuti, alcuni utenti sono rimasti delusi dal fatto che non tutte le reti Alice fossero calcolabili o perché le password generate non sempre erano funzionanti.

Prendendo spunto da queste osservazioni, ho deciso di pubblicare questo tutorial (è solo il primo di una serie) in cui descrivo lo strumento che permette di effettuare il “lavoro sporco”, ossia il penetration test delle reti WiFi: aircrack-ng.

Aircrack-ng è una suite free multipiattaforma che mette a disposizione 17 tools con diversi scopi finalizzati al cracking delle reti Wireless.

Di questi tools ne analizzeremo solo alcuni ed in futuro provvederemo a pubblicare articoli ad hoc per descriverne tutte le funzionalità e configurazioni.

- airmon-ng – Permette di variare le modalità del device di rete permettendo di impostarlo in modalità “monitor” adatta per effettuare lo sniffing dei pacchetti. Consente inoltre di creare dispositivi di rete virtuali configurati su un determinato canale o un determina BSSID.

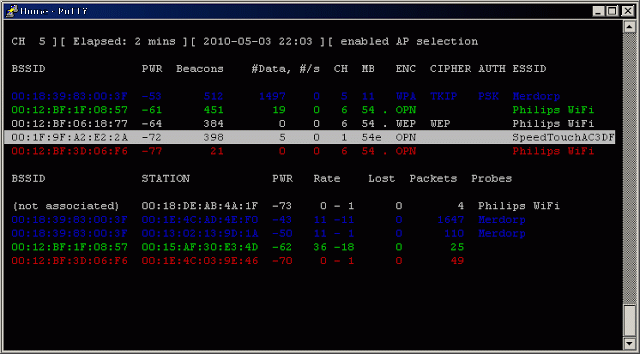

- airodump-ng – E’ il tool che permette di monitorare il traffico captato dalla scheda WiFi ed eventualmente di salvarlo su file “.pcap” che verranno utilizzati in seguito per ottenere le password (sniffing).

- aireplay-ng – Con questo software si svolge la parte principale dell’attacco ad una rete. In generale si tratta di un generatore di pacchetti che, sfruttando le 7 modalità di injection, permette di effettuare alcune operazioni sulla rete testata per ottenere le informazioni necessarie al successivo crack.

- aircrack-ng – E’ il programma che effettua la vera e propria operazione di cracking permettendo di ottenere le chiavi Wep, Wpa e Wpa2 della rete sniffata. Nel caso del cracking Wpa e Wpa2 è necessario disporre di un dizionario tramite il quale effettuare un attacco di tipo “bruteforce”.

Ebbene si, dei 17 tools indicati in precedenza ne bastano solo 4 per ottenere dei risultati.

Requisiti

Come software abbiamo visto che basterà utilizzare la suite aircrack-ng. Questa può essere installata su qualsiasi sistema ma consiglio prevalentemente Mac Os o Linux poiché necessita di particolari tipi di drivers che su Windows non sono completamente funzionanti e non su tutte le schede WiFi.

A livello Hardware è necessario verificare che la scheda Wireless che andremo ad utilizzare possieda un Chipset supportato da questa suite. A questo link potete trovare la Tabella ufficiale dei Chipset supportati mentre per conoscere quello montato sul vostro Pc vi basterà utilizzare il comando “airmon-ng” o consultare le specifiche del produttore della scheda.

Concetti Base

Concetti Base

Dopo aver descritto l’occorrente passiamo a parlare di come funzionano e si attaccano le varie tipologie di chiavi di sicurezza.

WEP

La chiave WEP (Wired Equivalent Privacy) ormai ritenuta molto vulnerabile e sconsigliata come sistema di sicurezza si basa su un algoritmo che mixa due chiavi di diversa lunghezza criptandoli in due modi diversi. Durante le trasmissioni in chiaro a queste chiavi vengono aggiunti 24 bit definiti IVS che, come scopriremo in seguito, sono la causa della facilità con cui tali chiavi vengono crackate.

In maniera molto semplicistica il concetto è che durante lo sniffing delle trasmissioni tra Router e il Client (per Client intendo il vero utilizzatore/proprietario della rete) otteniamo dei pacchetti contenenti parte della chiave (Pre Shared Key) e gli IVS che vengono aggiunti durante la trasmissione.

Facendo elaborare queste due informazioni al tool “aircrack-ng” si può ottenere la password in chiaro in pochi minuti. Fattore determinante sono il numero di IVS sniffati.

Esempio di attacco:

- Si attiva lo sniffing sulla Rete vittima (airodump-ng);

- In contemporanea si lanciano di verse sessioni di “aireplay-ng” utilizzando diverse modalità di attacco. In questo modo da una parte facciamo cadere la connessione al Client correttamente connesso (DeAuth ) mentre dall’altra cerchiamo di forzare una finta autenticazione con il nostro dispositivo (FakeAuth). Con un attacco ARP Replay, invece, generiamo maggiore traffico e, di conseguenza, un numero maggiore di IVS.

- A questo punto una volta sniffata una sessione di autenticazione Router/Client e un buon numero di IVS possiamo far elaborare il file sniffato a “aircrack-ng” che, dopo poco tempo, ci restituirà la chiave Wep in chiaro.

WPA e WPA2

Dopo il fallimento della WEP venne introdotta la codifica WPA (Wi-Fi Protected Access) che invece di una chiave precondivisa introdusse una chiave Temporanea (Temporal Key Integrity Protocol o TKIP) e un numero maggiore di bit rendendo vani gli attacchi che permettevano il cracking del WEP.

Successivamente dato che venne dimostrata la vulnerabilità anche della WPA venne introdotta la WPA2 che, ad oggi, risulta essere completamente sicuro.

Esempio di attacco:

- Si attiva lo sniffing sulla Rete vittima (airodump-ng);

- In contemporanea si lancia una o più sessioni di “aireplay-ng” in cui, utilizzando la modalità “DeAuth” facciamo cadere la connessione al Client correttamente connesso.

- A questo punto una volta sniffata la sessione di riconnessione Client/Router (handshake) possiamo far elaborare il file sniffato a “aircrack-ng” in modalità “bruteforce” tramite dizionario. Se nel dizionario abbiamo la password WPA/WPA2 ci verrà segnalata altrimenti non c’è modo di individuarla.

Nel prossimo articolo analizzeremo nel dettaglio un attacco ad una rete WEP.

N.B.

Ricordo che l’accesso abusivo ad un sistema informatico o telematico è un reato perseguibile a termine di legge (art. 615-ter c.p.).

Ricordo che la detenzione e la diffusione abusiva di codici di accesso a sistemi informatici o telematici è un reato penale perseguibile secondo la legge 615.

L’utilizzo di quanto esposto è da riferirsi a un test di sicurezza sulla propria rete o su una rete di cui il proprietario abbia espressamente dato il libero consenso al fine di giudicarne la sicurezza e porre rimedio ad eventuali vulnerabilità.