Recentemente sono state individuate alcune vulnerabilità tra le pagine dei Servizi di Google e FaceBook. Sono falle di tipo Open Redirect che permettono di effettuare un redirect senza necessità di manipolare stringhe o eseguire azioni particolari.

Open, infatti, sta ad indicare che il sito affetto da tale falla non effettua alcun controllo sull’input ed esegue il codice per cui è programmato sempre e comunque. Il vantaggio di poter sfruttare vulnerabilità come questa è quello di poter utilizzare url di domini di cui la gente non mette in dubbio la provenienza (Google appunto) per farli cliccare e redirettarli a siti di phishing o similari.

Immaginate l’utente medio che riceve un’email clone di Google che gli indica di cliccare un url del dominio “google.com” ed inserire i suoi dati per via di un qualche motivo plausibile. Quanti penserebbero che quell’url nasconda una minaccia?

In questo caso l’url affetto da tale vulnerabilità è appartenente al Servizio Google Accounts ed è il seguente:

https://accounts.google.com/o/oauth2/auth?redirect_uri=http://www.sitomalevolo.com

Allo stato attuale la falla è già stata risolta e provando un redirect verso capn3m0.org si ottiene un errore di “Bad Request”:

https://accounts.google.com/o/oauth2/auth?redirect_uri=www.websec.it

Questa vulnerabilità è stata individuata da Ucha Gobejishvili aka longrifle0x che vanta solo nell’ultima settimana una serie di XSS in siti degni di nota: Google, Apple, Sony Ericcsson.

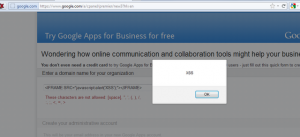

Sempre longrifle0x ha individuato una vulnerabilità XSS alla pagina delle Google App for Business. Per verificare la vulnerabilità è necessario andare all’url:

https://www.google.com/a/cpanel/premier/new3?hl=en

ed inserire nel campo “Domain” questo codice:

<IFRAME SRC=”javascript:alert(‘XSS’);”></IFRAME>

Qui il suo “curriculum”! 😉

La seconda vulnerabilità, individuata da ZeRtOx del gruppo Devitel, riguarda FaceBook ed è sempre di tipo Open Redirect. Il codice è il seguente:

La seconda vulnerabilità, individuata da ZeRtOx del gruppo Devitel, riguarda FaceBook ed è sempre di tipo Open Redirect. Il codice è il seguente:

http://www.facebook.com/l.php?h=5AQH8ROsPAQEOTSTw7sgoW1LhviRUBr6iFCcj4C8YmUcC8A&u=www.sitomalevolo.com

e attualmente è ancora presente come dimostra il link che rediretta a capn3m0.org:

http://www.facebook.com/l.php?h=5AQH8ROsPAQEOTSTw7sgoW1LhviRUBr6iFCcj4C8YmUcC8A&u=www.websec.it

Infine segnalo una terza vulnerabilità Open Redirect sempre per i Servizi di Google: Ad Services. I banner di Adsense sono associati ad un url fatto nel seguente modo:

http://www.googleadservices.com/pagead/aclk?

sa=L

&ai=BCN0tjMAhT9ijEq2Q0QXP1tm2BKGTn-sB4e7Th0fAjbcB8IQOEAEYASCZ0NoLOABQg7et0Pn_____AWD98vyD3BCgAYfM69oDsgEPd3d3LmNhcG4zbTAub3JnugEKMzM2eDI4MF9hc8gBBNoBUWh0dHA6Ly93d3cuY2FwbjNtMC5vcmcvZmlsZXNoYXJpbmctcG9zdC1tZWdhdXBsb2FkLWNoaXVzaS1maWxlc29uaWMtdXBsb2FkZWQuaHRtbIACAbgCGMgC4afaFKgDAfUDAAAgwPUDAAAAEIgGAaAGBA

&num=1

&cid=5GhoQFqmzEdFESSc_Vjf5Gxi

&sig=AOD64_2aoaqhlTxnKAENG806XtTTXpAjFw

&client=ca-pub-XXXXXXXXXXXXXXXX

&adurl=http://www.sitomalevolo.com

I parametri che riceve in input devono essere tutti corretti ad eccezione del campo adurl che invece viene valorizzato con il link verso cui vogliamo che rediretti.

Come potete immaginare trovare un link con tutti i dati corretti è molto semplice. Basta navigare tra i siti che mostrano banner di Google AdSense e copiarsi il link.

Quest’ultima falla l’ho trovata ispirato dalle due precedenti mentre scrivevo l’articolo. Se conoscete chi ne ha parlato prima di me segnalatemelo che provvederò a mettere l’autore.