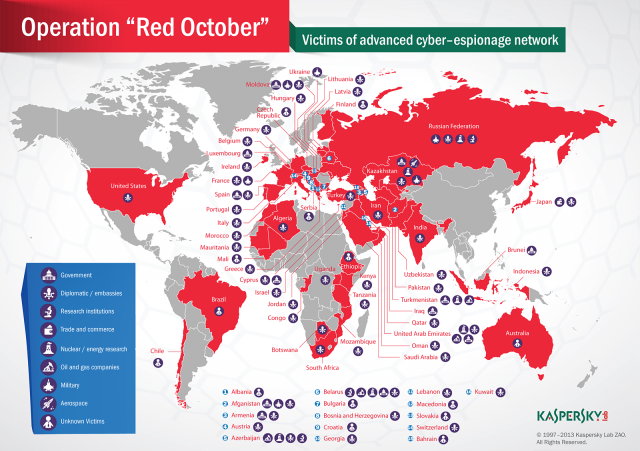

È una scoperta destinata a suscitare l’attenzione dei sistemi di sicurezza internazionali. I ricercatori di Kaspersky Lab hanno scoperto un network di spionaggio su larga scala che ha colpito migliaia di organizzazioni diplomatiche, governative e scientifiche distribuite in 39 Paesi, tra cui la Russia, l’Iran e gli Stati Uniti. Sono i risultati della campagna di spionaggio “Operation Red October” (operazione ottobre rosso), attiva dal 2007, e che avrebbe già acquisito migliaia di terabyte di informazioni sensibili.

Sono stati utilizzati oltre mille distinti moduli mai visti prima per personalizzare l’attacco ai profili di ogni vittima. Colpiti computer individuali, componenti Cisco System e smartphone (dai prodotti Apple a Microsoft e Nokia). Lo scopo degli aggressori era mirato all’acquisizione di documenti sensibili detenuti, in larga parte, dall’intelligence geopolitica. Gli esperti di Kaspersky Lab nell’ottobre del 2012 hanno dato luogo all’inchiesta che ha scoperchiato la rete di spionaggio mondiale, probabilmente attiva fino ai primi giorni di gennaio 2013.

Al centro degli attacchi un malware denominato “Rocra”, che trova il suo punto di forza proprio nell’inedita struttura modulare. Una novità persino per gli esperti Kaspersky: “non abbiamo mai visto questi tipi di moduli così distribuiti, che hanno raggiunto un livello di personalizzazione tanto elevato nello sferrare un attacco informatico da rappresentare qualcosa di inedito”.

Tra i dati acquisiti figurano file ottenuti da sistemi crittografati come l’Acid Cryptofiler. Le credenziali trafugate erano usate per conoscere i dati di login in altre piattaforme. Al momento sappiamo molto poco riguardo alle persone e alle organizzazioni responsabili del progetto. La contraddittorietà dei dati disponibili rende difficile definire la nazionalità degli hacker. Sebbene una parte degli sviluppatori del malware è di origine russa, tanti exploit sfruttati erano stati elaborati, quanto meno in un primo momento, da hacker cinesi.

Il Paese più colpito è la Russia, seguita dal Kazakistan, Azerbaijan, Belgio, India, Afghanistan, Iran e Turkmenistan. In totale si tratta di 39 Paesi in diversi continenti. Sono stati usati oltre 60 nomi relativi al proxy servers, utili a oscurare la destinazione finale. Una infrastruttura pensata per proteggere l’identità degli hacker e per resistere a eventuali contrattacchi: “Si tratta di una infrastruttura ben articolata e gestita, che supporta multipli livelli di proxy con la finalità di proteggere la mothership (il livello più alto della struttura)”. A sorprendere in maniera particolare è l’affidabilità assicurata da un sistema tanto sofisticato in un periodo di cinque anni.

Una delle vie d’accesso del malware protagonista dell’Operation Red October è costituita dalla creazione di un’estensione Adobe Reader e Microsoft Word sulle macchine destinate ad essere compromesse. Ma se l’Operation Red October è stata portata avanti per cinque anni senza poter essere smantellata, viene spontaneo domandarsi se non vi siano altri progetti analoghi ancora in svolgimento e quali le conseguenze in termini di sicurezza internazionale.