Recentemente, come già capitato in passato, il programma televisivo le Iene si è interessato dei temi informatici ed in particolare della sicurezza informatica. In questa occasione hanno dimostrato come sia semplice cracckare una rete wifi e, soprattutto e ben più grave, quanto sia facile rubare account e identità delle persone connesse alla rete.

Recentemente, come già capitato in passato, il programma televisivo le Iene si è interessato dei temi informatici ed in particolare della sicurezza informatica. In questa occasione hanno dimostrato come sia semplice cracckare una rete wifi e, soprattutto e ben più grave, quanto sia facile rubare account e identità delle persone connesse alla rete.

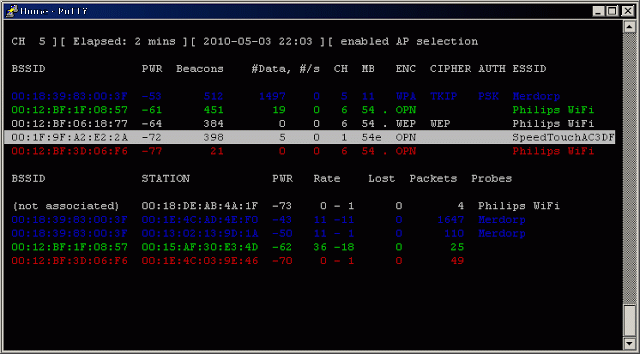

Viviani, l’inviato delle Iene, insieme a due hacker in assetto da wardriving mostra in maniera non troppo dettagliata ma di facile comprensione a chiunque l’utilizzo di Aircrack-NG per eseguire un bruteforce su una rete Wpa.

Una utile visione per chi vuole vedere e comprendere in grandi linee il funzionamento e la vulnerabilità delle reti WiFi disseminate per le nostre città.

Il video lo potete trovare a questo link.

Proteggete le vostre reti 😉