Il risultato del suo studio ha incarnato una tra le più autorevoli novità della conferenza internazionale MalCon 2012, evento dedicato alle minacce Malware che impensieriranno lo scenario della sicurezza informatica planetaria dei prossimi mesi.

Il risultato del suo studio ha incarnato una tra le più autorevoli novità della conferenza internazionale MalCon 2012, evento dedicato alle minacce Malware che impensieriranno lo scenario della sicurezza informatica planetaria dei prossimi mesi.

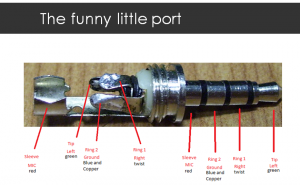

Protagonista della nostra intervista esclusiva Atul Alex, autore di una ricerca sui malware hardware nei sistemi mobile di cui abbiamo parlato in questo articolo. Un fronte di ricerca inedito, quello scelto da Atul, che va a colpire i dispositivi più utilizzati e fragili sotto il profilo della penetrabilità da parte di software malevoli. Oggetto della sua attenzione è stato l’uso di un comune jack da 3,5”, opportunamente modificato, capace di acquisire indebitamente informazioni sensibili dai nostri smartphone.

La scelta di portare un attacco hacker mediante un sistema hardware risolverebbe ogni complessa attività di sviluppo in relazione al singolo sistema operativo. Ricordiamo infatti che gli OS del settore mobile differiscono notevolmente nella loro struttura e nel numero, piuttosto nutrito: si va dall’iOS di casa Apple al Windows Phone, passando per il noto Android e il datato Symbian Os.

Il jack spia ribatezzato dallo stesso Alex “The Pied Pipers” (Il pifferaio magico) sarebbe capace di monitorare sia le funzioni correlate alla telefonia (come l’invio di messaggi e l’inoltro o la ricezione di chiamate), che il controllo degli eventi in corso di riproduzione. Cerchiamo di comprendere dalle sue vive parole qual è lo stato di sviluppo del progetto e quali le prospettive aperte sul futuro.

- Già nel 2010 avevi fatto parlare di te per aver installato una backdoor nei dispositivi con Symbian Os. Cosa ti hanno fatto i dispositivi mobile? Quando hai iniziato a dedicarti a loro?

Sono sempre stato affascinanto dai telefoni cellulari. Perché sono come dei piccoli computer che puoi tenere in tasca. Ho iniziato ad armeggiare con i dispositivi mobile nel 2007, quando ho avuto il mio primo cellualre, un Sony Ericcsson K750i. All’epoca mi sono occupato per diverso tempo di attaccare quel telefono anche se strettamente come principiante (noob).

Probabilmente puoi ancora trovare in rete alcune delle mie patch del firmware e i binari ELF (Extensible Linking Format) per questi incredibili dispositivi. I bei vecchi tempi! 🙂 - Sapresti indicarci le ragioni che ti hanno condotto a rivedere l’uso di un comune jack da 3, 5”? Quando hai avuto l’”illuminazione”?

In gran parte sono stato uno un programmatore/reverse engineer (“ingegnere del reverse” in italiano proprio non rendeva) e la maggior parte delle mie ricerche e hacks sono state a livello software.

Mentre molte persone si evolvevano verso l’exploitation o cose più avanzate io, per qualche strana ragione, sono andato alle origini, affascinante! Nelle ultime settimane ho imparato l’elettronica per cercare di capire fondamentalmente come lavorano questi dispositivi. Inoltre questa volta al MalCon il tema era l'”Hacking via Hardware” e volevo lavorare a qualcosa di diverso. Questo è tutto credo, una cosa tira l’altra ed eccoci qui. 🙂 - Quali ritieni i punti forti e i limiti del tuo progetto?

E molto più di un bug parassita che si basa sul software del telefono.Le limitazioni sono date dalla dimensione del circuito quando lo progetti in quanto richiede una fonte di energia e l’adattabilità a varie piattaforme.

La cosa buona del Pied Piper è che non sfrutta alcuna vulnerabilità. Un venditore può patchare una vulnerabilità, ma non sono sicuro di come sapranno affrontare una cosa come questa. E’ una funzione che deve obbligatoriamente essere disponibile dato che la ragione prima per cui usiamo un cellulare è la sua “portabilità e facilità d’uso”. La mia ricerca, infatti, sfrutta la funzionalità “hands-free” (a mani libere). - In quale maniera credi il tuo jack spia possa cambiare l’attuale approccio alla sicurezza nei dispositivi mobili? Quanto sarà difficile per le grandi aziende produttrici di cellulari difendersi dalla tua invenzione?

Come ho detto è facile patchare vulnerabilità ma patchare attacchi che sfruttano le funzionalità standard di un telefono sarà dura. Per il mio modo di vedere questo è solo un passo da noob verso un nuovo vettore di attacco contro i dispositivi mobile e ci sono ancora molte cose che devono arrivare o essere scoperte.

- Il nostro blog parla di sicurezza informatica e ora abbiamo l’onore di intervistare un esperto di sicurezza che ha avuto la possibilità di presentare la sua trovata ad un pubblico d’elito come quello del MalCon. Quali sono le qualità che deve avere un buon esperto di sicurezza? Quali invece gli errori da evitare?

Personalmente non mi considero un esperto di niente. Solitamente preferisco lavorare su cose a cui nessun altro sta lavorando e sembra che per ora ho avuto spesso fortuna. E’ una questione di scelte personali. Non penso sia una buona idea essere uno specialista in un solo ambito del mondo della Sicurezza Informatica. Consiglio alle persone di capire a fondo i concetti base, come la programmazione, il reverse-engineering e il networking. Una volta che questi sono ben saldi spostate la vostra attenzione verso cose più evolute come lo sviluppo web, l’hacking e l’exploitation. Penso che avere una forte conoscenza delle basi apra le porte a molte altre opportunità per un individuo. Infine essere creativi e non limitarsi a seguire ciecamente il “branco”. Li fuori ci sono tanti incredibili ricercatori come Charlie Miller, Kingcope, Comex e molti altri. Seguite i loro tweets, le loro ricerche e rimanete aggiornati sul panorama della sicurezza.

- Come mai l’hai chiamato “The Pied Piper” (Il Pifferaio Magico)?

Essendo in grado di controllare un cellulare con il suono mi ha ricordato la storia 🙂

- Dai tuoi video recentemente rilasciati si vede che utilizzi un dispositivo Arduino. Cosa ne pensi?

Arduino è semplicemente impressionante! Ne ho ordinati un paio e devo dire che sono rimasto molto impressionato. E’ robusto, ben progettato e il livello di finitura sono eccezionali! Traspira “qualità”!

- Dal tuo profilo Facebook sembrerebbe che pratichi l’”elettronica digitale” da solo 1 anno (2011). Cosa dobbiamo aspettarci per il MalCon 2013?

Sono stato interessato all’elettronica per un lungo periodo e ora che ho avuto un po’ di tempo libero e le giuste risorse, ho unito tutto. Puoi sempre aspettarti ricerche “pazze” da noi del MalCon. Siamo degli autodidatti e dei fanatici delle ricerca della qualità!

- Grazie per la disponibilità e ancora complimenti per la tua ricerca!

Le domande erano davvero interessanti e sono felice di averne preso parte 🙂 Grazie e buona giornata!

Dopo questa intervista eccovi un assaggio di ciò che può fare il suo Pied Piper collegato ad un comune cellulare.

Ringraziamo Alex Atul per la collaborazione e per averci fornito i video e il materiale.

[youtube HrRm8TvStLs]

Rimanete in contatto, prossimamente nuovi video degli esperimenti di Alex Atul