Quest’oggi dopo 5 anni di onorata attività e informazione, per la prima volta, capn3m0.org è stato infettato e segnalato da Google come malevolo.

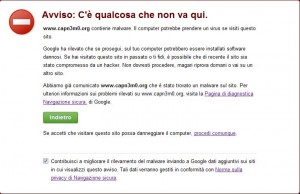

Questa l’immagine che apparirà ancora adesso a chi prova a navigarlo.

Abbiamo effettuato tutte le verifiche individuando i file malevoli e la stringa utilizzata. Siamo in contatto ora con il nostro provider per determinare le cause dell’attacco e stabilire se si è trattato di una vulnerabilità o altro.

Allo stato attuale il problema è risolto e il sito sebbene ancora segnalato come “malevolo” è stato bonificato.

Il codice malevolo iniettato contiene un codice commentato che funziona da marcatore ossia /*km0ae9gr6m*/ e cercando in rete si trovano numerosi riferimenti ad attacchi di malware injection.

Qualora anche il vostro sito dovesse ritrovarsi nella stessa situazione ecco alcuni step da seguire per determinare quali file sono coinvolti:

- Utilizzare Fiddler (monitor HTTP) per verificare se visualizzando il proprio sito vengono caricati url non attinenti. Nel nostro caso si evidenziava il riferimento al sito cyanrunner.ru come dimostra la seguente immagine:

- Una volta individuato che sul sito sta avvenendo qualche anomalia è necessario procedere a ritroso per determinare quale file/codice sta causando il problema. In questo caso consiglio di scaricare in locale tutto il sito e utilizzare il software PowerGrep per cercare stringhe usate molto comunemente negli attacchi malware ossia: base64_decode, eval, gzinflate.

- Se l’esito della ricerca non dovesse essere proficuo è necessario quindi passare all’analisi manuale delle pagine. Solitamente gli attacchi vengono fatti su file sempre inclusi così che la diffusione del malware sia alta. Per prima cosa analizzate il template e successivamente tutti i file .js e .css del sito. Per fare ciò consiglio di aprire l’home page del sito e guardarne l’HTML (CTRL+U per chi usa Firefox). Appuntantevi ogni file JS e CSS utilizzato e successivamente andate ad aprirli uno a uno cercando di vedere se ci son state modifiche o “aggiunte” non gradite

- Se questi controlli portano all’individuazione di uno o più file corrotti vi basterà provvedere a riuploadarli o a bonificarli. A questo punto consiglio di analizzare i Log o di contattare il vostro Provider di Hosting per determinare se il problema è stato via Ftp e quindi dovuto al furto dell’account di accesso o se invece si è trattata di una vulnerabilità dell’applicativo via HTTP.

Non appena avremo maggiori dettagli circa quanto accaduto provvederemo a fornirvi maggiori informazioni.